Mecanisme d'encapsulació de claus

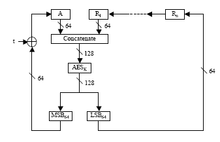

En els protocols criptogràfics, s'utilitza un mecanisme d'encapsulació de claus (KEM) o mètode d'encapsulació de claus per assegurar el material de clau simètrica per a la transmissió mitjançant algorismes asimètrics (de clau pública). S'utilitza habitualment en criptosistemes híbrids.[1] A la pràctica, els sistemes de clau pública són maldestres per transmetre missatges llargs. En canvi, sovint s'utilitzen per intercanviar claus simètriques, que són relativament curtes. Aleshores s'utilitza la clau simètrica per xifrar el missatge més llarg. L'enfocament tradicional per enviar una clau simètrica amb sistemes de clau pública és generar primer una clau simètrica aleatòria i després xifrar-la utilitzant l'algoritme de clau pública escollit. A continuació, el destinatari desxifra el missatge de clau pública per recuperar la clau simètrica. Com que la clau simètrica és generalment curta, el farciment és necessari per a una seguretat total i les proves de seguretat per als esquemes de farciment sovint són menys que completes. Els KEM simplifiquen el procés generant un element aleatori en el grup finit subjacent al sistema de claus públiques i derivant la clau simètrica mitjançant el hash d'aquest element, eliminant la necessitat de farciment.[2][3]

Exemple amb el xifratge RSA[modifica]

Utilitzant la mateixa notació que s'utilitza a l'article de RSA, diguem que l'Alice ha transmès la seva clau pública (n, e) a Bob, mentre manté la seva clau privada en secret, com és habitual. Aleshores, Bob vol enviar la clau simètrica M a l'Alice. M pot ser una clau AES de 128 o 256 bits (adequadament encoixinat per motius de seguretat), per exemple. El mòdul de clau n és normalment de 2048 bits o més de longitud, per tant molt més gran que les claus simètriques típiques. Sense un farciment adequat, si e és prou petit que Me < n, aleshores el xifratge es pot trencar ràpidament mitjançant l'aritmètica de nombres enters ordinària.[4]

Referències[modifica]

- ↑ «A Constructive Perspective on Key Encapsulation» (en anglès). [Consulta: 1r maig 2024].

- ↑ «Deep dive into a post-quantum key encapsulation algorithm» (en anglès), 22-02-2022. [Consulta: 1r maig 2024].

- ↑ Hanatani, Yoshikazu; Hanaoka, Goichiro; Matsuda, Takahiro; Yamakawa, Takashi «Efficient key encapsulation mechanisms with tight security reductions to standard assumptions in the two security models» (en anglès). Security and Communication Networks, 9, 12, 2016-08, pàg. 1676–1697. DOI: 10.1002/sec.1444. ISSN: 1939-0114.

- ↑ Coretti, Sandro; Maurer, Ueli; Tackmann, Björn. A Constructive Perspective on Key Encapsulation (en anglès). Berlin, Heidelberg: Springer, 2013, p. 226–239. DOI 10.1007/978-3-642-42001-6_16. ISBN 978-3-642-42001-6.