FEAL

| FEAL | |

|---|---|

The FEAL Feistel function | |

| General | |

| Dissenyadors | Akihiro Shimizu i Shoji Miyaguchi (NTT) |

| Data primera publicació | FEAL-4 in 1987; FEAL-N/NX in 1990 |

| Detall de xifratge | |

| Mida de la clau | 64 bits (FEAL), 128 bits (FEAL-NX) |

| Mida del bloc | 64 de longitud de bloc |

| Estructura | Xarxa Feistel |

| Rondes | Originalment 4, després 8, finalment variable (recomanat 32) |

| Millor criptoanàlisi pública | |

El Cryptanalysis lineal pot trencar FEAL-4 amb 5 texts clars coneguts (Matsui i Yamagishi, 1992). Un atac diferencial renca FEAL-N/NX amb menys de 31 rondes (Biham i Shamir, 1991). | |

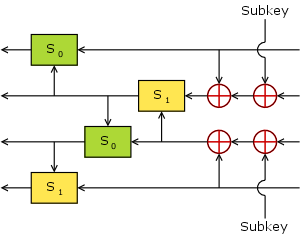

En criptografia, FEAL (Fast data Encipherment ALgorithm) (Alogrisme ràpid de xifratge de dades) és un algorisme de xifratge per blocs proposat com a alternativa al DES, i dissenyat per ser molt més ràpid d'executar en programari. Aquest algorisme basat en la xarxa de Feistel es va publicar per primera vegada el 1987 per Akihiro Shimizu i Shoji Miyaguchi de NTT. El xifratge és susceptible de diverses formes de cryptoanàlisi, i ha actuat com a catalitzador en la descoberta del criptoanàlisis diferencial i el criptoanàlisis lineal.

Hi ha hagut unes quantes revisions diferents de FEAL, encara que totes són xarxes de Feistel, fan ús de la mateixa funció bàsica a cada ronda i operen amb un Bloc de 64 bits. Un dels primers dissenys s'anomena ara FEAL-4, que té quatre rondes i una clau de 64 bits.

Desafortunadament, varen aparèixer problemes amb FEAL-4 des del començament: Bert den Boer explica una feblesa en una sessió a part inèdita a la mateixa conferència on el xifratge es va presentar peer primera vegada. En un article posterior (den Boer, 1988) descriu un atac que requereix entre 100–10000 texts clars escollits, i Sean Murphy (1990) va trobar una millora que necessita només 20 texts clars escollits. Els mètodes de Murphy i den Boer contenen elements similars al que es fan servir en criptoanàlisi diferencial.

Els dissenyadors varen reaccionar doblant el nombre de rondes FEAL-8 (Shimizu i Miyaguchi, 1988). Tanmateix, vuit rondes també demostraven ser insuficients; el 1989, a la conferència Securicom Eli Biham i Adi Shamir varen descriure un atac diferencial contra el xifratge, esmentada en (Miyaguchi, 1989). Gilbert i Chassé (1990) posteriorment van publicar un atac estadístic similar al criptoanàlisi diferencial que exigeix 10000 parells de texts clars escollits.

En resposta, els dissenyadors introduïen un xifratge de ronda variable, FEAL-N (Miyaguchi, 1990), on "N" era escollit per l'usuari, juntament amb FEAL-NX, que tenia una clau més gran, de 128 bits. El cryptanalysis diferencial de Biham i Shamir (1991) mostrava que tant el FEAL-N com FEAL-NX es podrien trencar més ràpid que la cerca exhaustiva per N ≤ 31. Més tard els atacs, precursors del criptoanalisis lineal, podrien trencar versions amb la hipòtesi del text clar conegut, primer (Tardy-Corfdir i Gilbert, 1991) i més tard (Matsui i Yamagishi, 1992), l'últim rencava FEAL-4 amb 5 texts clars coneguts, FEAL-6 amb 100, i FEAL-8 amb 215.

Vegeu també[modifica]

Referències[modifica]

- Eli Biham, Adi Shamir: Differential Cryptanalysis of Feal and N-Hash. EUROCRYPT 1991: 1–16

- Bert den Boer, Cryptanalysis of F.E.A.L., EUROCRYPT 1988: 293–299

- Henri Gilbert, Guy Chassé: A Statistical Attack of the FEAL-8 Cryptosystem. CRYPTO 1990: 22–33.

- Shoji Miyaguchi: The FEAL Cipher Family. CRYPTO 1990: 627–638

- Shoji Miyaguchi: The FEAL-8 Cryptosystem and a Call for Attack. CRYPTO 1989: 624–627

- Mitsuru Matsui, Atsuhiro Yamagishi: A New Method for Known Plaintext Attack of FEAL Cipher. EUROCRYPT 1992: 81–91

- Sean Murphy, The Cryptanalysis of FEAL-4 with 20 Chosen Plaintexts. J. Cryptology 2(3): 145–154 (1990)

- A. Shimizu and S. Miyaguchi, Fast data encipherment algorithm FEAL, Advances in Cryptology — Eurocrypt '87, Springer-Verlag (1988), 267–280.

- Anne Tardy-Corfdir, Henri Gilbert: A Known Plaintext Attack of FEAL-4 and FEAL-6. CRYPTO 1991: 172–181