High Orbit Ion Cannon

| |

| Tipus | programari |

|---|---|

| Disponible en | |

| Característiques tècniques | |

| Sistema operatiu | Microsoft Windows, macOS i Linux |

| Escrit en | Visual Basic i C# |

| Més informació | |

| SourceForge | high-orbit-ion-cannon |

|

| |

← LOIC | |

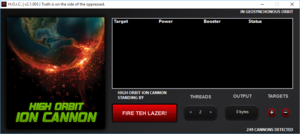

High Orbit Ion Cannon (HOIC), és una aplicació d'atac de denegació de servei i stress testing de codi obert escrita en Visual Basic i dissenyada per atacar fins a 256 URLs simultàniament. Es va dissenyar per reemplaçar el Low Orbit Ion Cannon, aplicació desenvolupada per Praetox Technologies i posteriorment alliberada a domini públic. El febrer de 2012, Prolexic Technologies publicaria detalls tècnics sobre el HOIC i diferents estratègies per protegir les pàgines web d'aquest tipus d'atac.[1]

Desenvolupament

[modifica]El HOIC es va introduir cap a finals de l'Operació Payback i es va popularitzar posteriorment gràcies al col·lectiu Anonymous.[2] Al mateix temps les agències de seguretat van començar a investigar el grup i van detenir 13 activistes que hi tenien connexions, acusats d'organitzar i coordinar l'atac.[3] Això va forçar als membres del col·lectiu a repensar-se l'estratègia i posteriorment van iniciar l'Operació Leakspin.[4] Tot i això, gran part d'Anonymous es va continuar centrant en atacs de denegació de servei. El problema era que el Low Orbit Ion Cannon no era prou potent per causar problemes a les pàgines web objectiu, amb un nombre tan limitat d'usuaris. Per això es va dissenyar el High Orbit Ion Cannon que podia causar problemes amb un nombre reduït d'usuaris, de fins a només 50. Si s'incrementen el nombre de participants coordinats al HTTP Flood els danys a la pàgina web objectiu s'incrementen exponencialment.[5][6]

El High Orbit Ion Cannon va ser la primera eina d'aquest tipus de tenir suport dels anomenats "booster files", mòduls configurables VBscript que aleatorietzaven els encapçalaments HTTP dels ordinadors atacants, permetent milers de combinacions completament aleatòries.[7] A més a més de permetre als usuaris d'implementar aquestes contramesures aleatòries, els booster files del HOIC també poden incrementar la magnitud dels atacs.[8]

Vegeu també

[modifica]Referències

[modifica]- ↑ «Prolexic Issues Threat Advisory Outlining DDoS Protection Strategies for High Orbit Ion Cannon; Latest Stealth Attack Tool Targets Hundreds of URLs Simultaneously» (en anglès). PRWeb. Florida: Michael E. Donner, 23-02-2012. [Consulta: 14 setembre 2017].

- ↑ «HOIC (High Orbit Ion Cannon)» (en anglès). Radware. [Consulta: 14 setembre 2017].

- ↑ «Anonymous busted: 13 hacktivists indicted over Operation Payback» (en anglès). Russia Today. Wolfgang Rattay, 03-10-2013 [Consulta: 14 setembre 2017].

- ↑ «Anonymous cambia de estrategia y lanza “Operation:Leakspin”» (en castellà). Cony Sturm. Fayer Wayer, 10-12-2010. [Consulta: 14 setembre 2017].

- ↑ «What Is HOIC?» (en anglès). Sam Biddle. Gizmodo, 08-02-2012. [Consulta: 14 setembre 2017].

- ↑ «How DDoS Attacks Work, And Why They're So Hard To Stop» (en anglès). Kotaku. Jason Schreier, 31-12-2014. [Consulta: 14 setembre 2017].

- ↑ «Threat: High Orbit Ion Cannon v2.1.003"» (en anglès). PRWeb. [Consulta: 14 setembre 2017].

- ↑ «DDoS attacks: motives, mechanisms and mitigation» (en anglès). RSAConference Asia Pacific 2013. Stephen Gates, 2013. [Consulta: 14 setembre 2017].